背景

这两天想挖个64位的白文件自己用,结果发现个sohu的带签名的frp,对一些师傅可能有用,就决定分享出来,我的博客名气还比较小,应该能用好几年,当然指不定有公众号看到转了我的文章就被杀毒干掉了

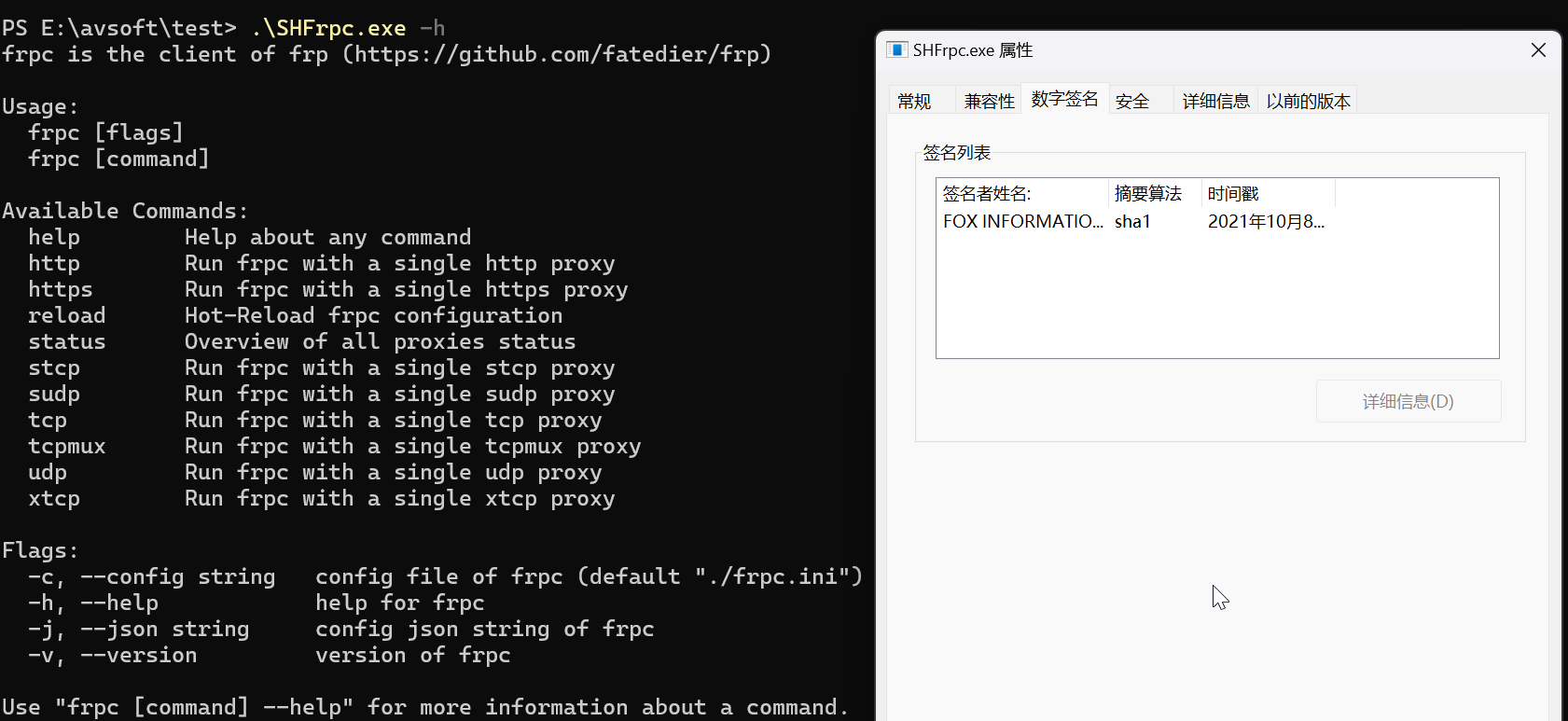

签名情况

frp是一个高性能的内网穿透工具,由于它的高性能稳定经常被国内的红队渗透用于攻防演练,也导致了被很多杀毒加入病毒库,使用这个带签名的frp即可规避所有杀软和流量感知

验证使用

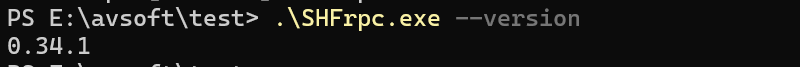

看看版本,发现有点老了:

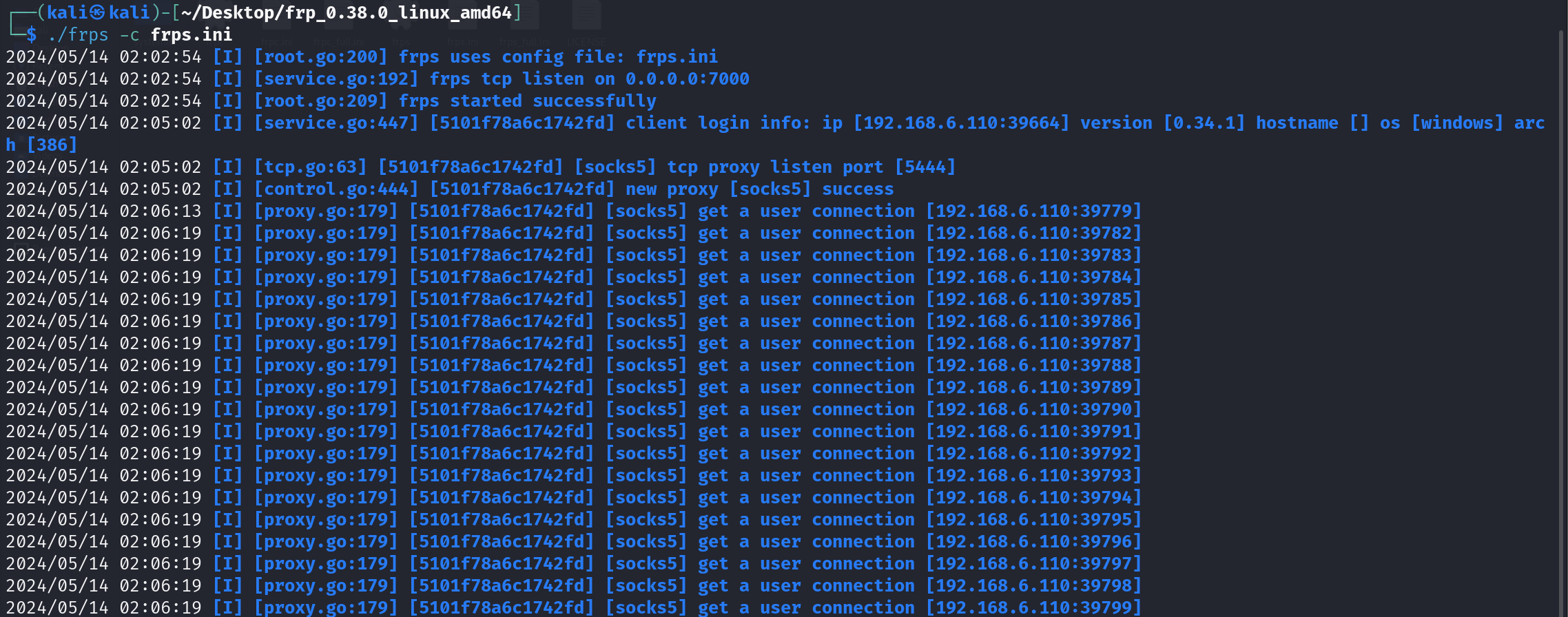

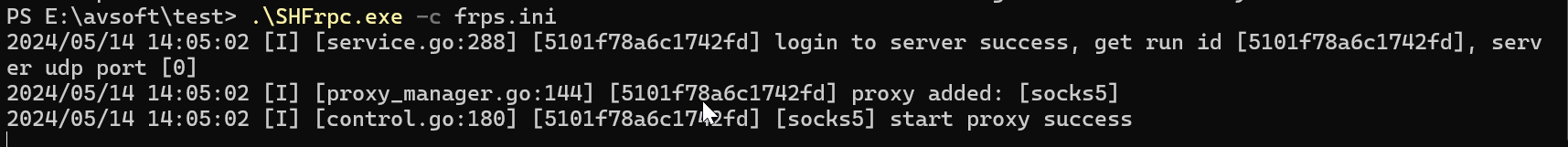

找一个版本接近的,我这里为了规避tls用的v0.38.0服务端,加上配置看看效果:

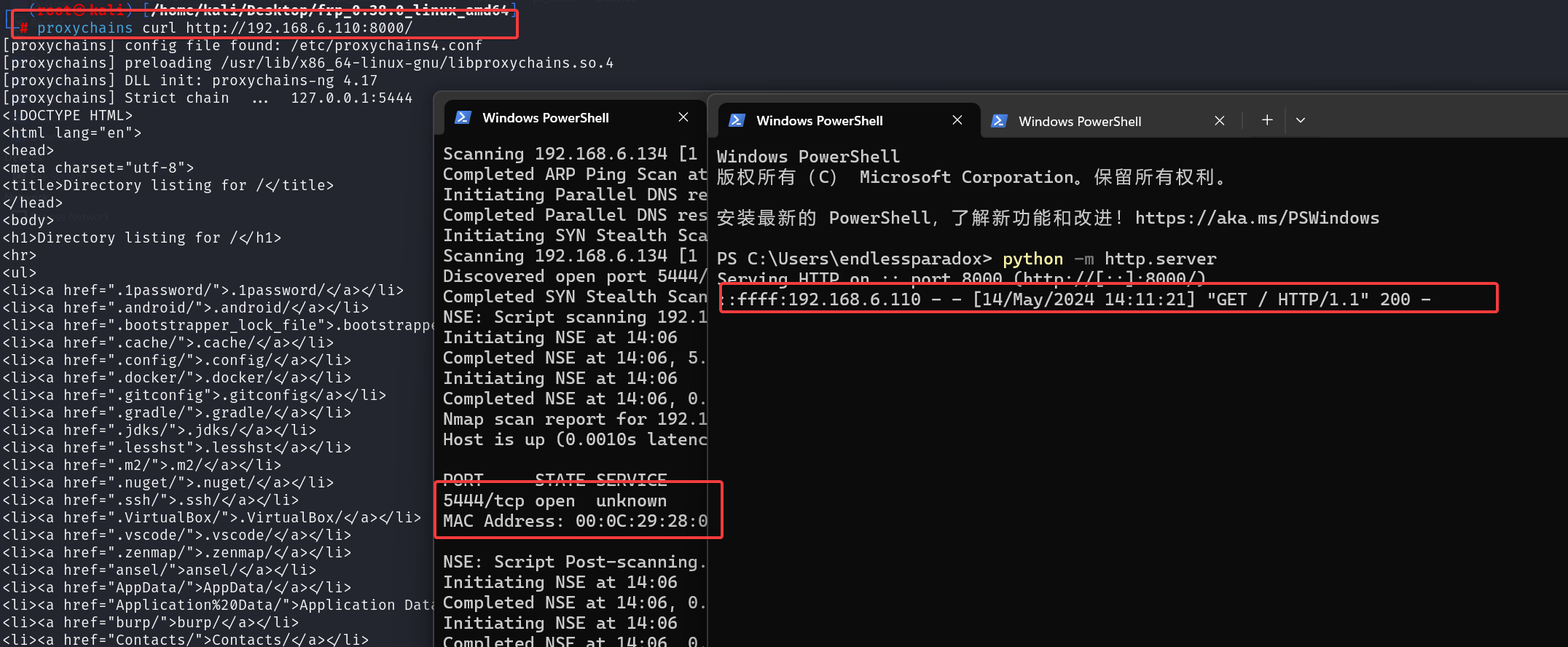

测试看看能不能正常工作:

完美,一切工作正常

流量分析

frp是有tls握手特征的,低版本没办法通过配置文件去规避,稍微厉害一点的防火墙都能识别出来特征拦截,更别说态势感知了,高版本可以规避,一开始我以为必须匹配版本,后面发现低版本的客户端是可以和高版本的服务端一起用的,导致这些特征完全消失了。

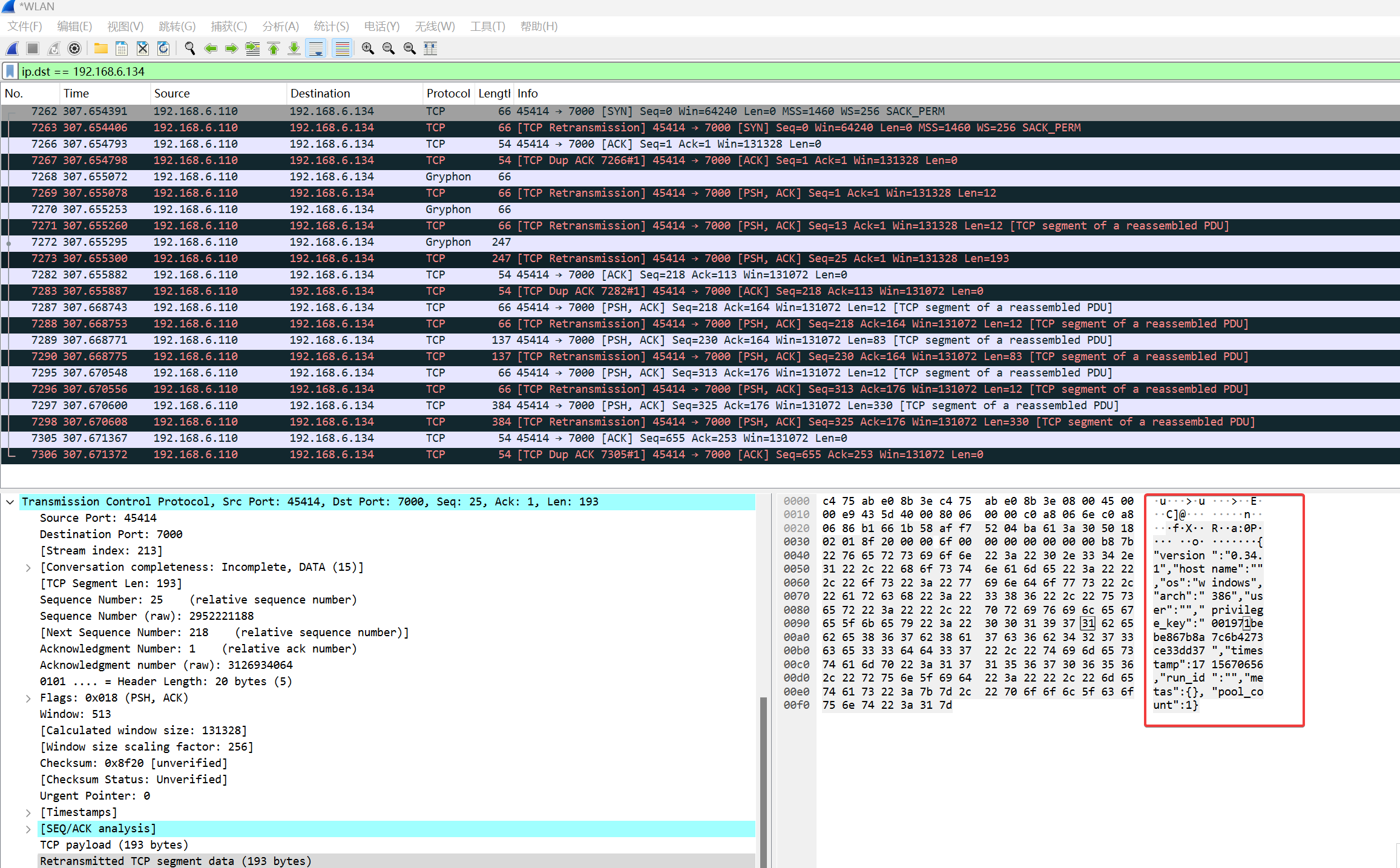

wireshark抓流量看看这些,看到红色框框版本交换了吗?

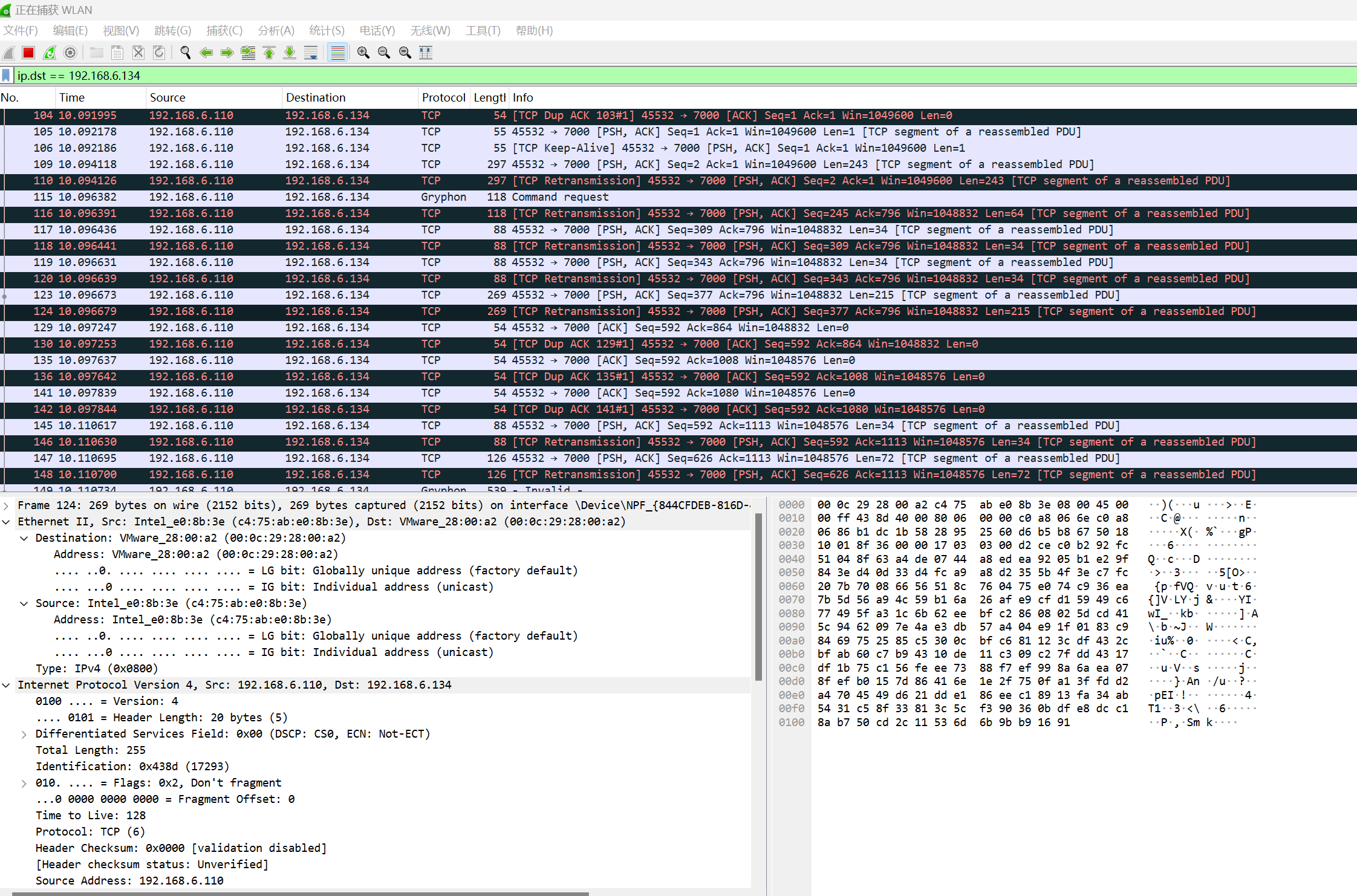

加上这两个disable_custom_tls_first_byte和tls_enable

[common]

token = yuzusoft0721

disable_custom_tls_first_byte = true

server_addr = 192.168.6.134

server_port = 7000

tls_enable = true

[socks5]

remote_port = 5444

plugin = socks5

改配置之后也啥看不出来,全加密了,神仙应该也没办法分析这些流量:

总结与思考

看起来大公司的签名给一些有用的工具进行的签名,也许有一些更广泛的工具会签名,我注意到很多游戏开发会有带签名的内存dump工具,只要在工作的足够久,啥奇怪的工具都会见识到。最后,本来想自己用,但是我的互联网精神告诉我应该要分享出来,经过3分钟的思想斗争,我想自己没什么贡献也应该做一点绵薄的贡献,工具和来源地安装包已经上传github,地址 https://github.com/kaliworld/whitefrp :这几天就出发去魔都了,祝我自己好运!